信息收集

信息收集是src挖掘的第一步 也是相当重要的一个步

整体思路

资产收集

小蓝本,天眼查啥的 查查这个企业的域名

收集子域名 CDN探测+C段扫描

爆破 或者用一些现成的工具 oneforall 之类的,判断一下有没有用CDN 随便可以扫扫C段

探测存活 + 端口扫描

收集到子域名后 可以尝试扫扫端口

google语法

一、谷歌语法是什么

谷歌语法就是利用搜索引擎在渗透测试过程搜索到特定页面的一种语法

二、如何利用谷歌语法

谷歌语法基础的符号:

“xxx”: 将要搜索的关键字用引号括起来 (表示完全匹配,即关键词不能分开,顺序也不能变)

例如:腾讯课堂如果不加“ ”的话,就会针对腾讯和课堂进行拆分,既对腾讯进行搜索也对课堂进行搜索,所以加上“ ”的话就会对腾讯课堂进行绑定,只对腾讯课堂进行搜索

+:“xxx” +baidu.com

搜索xxx与baidu.com 相关的内容

例如:腾讯课堂 +ke.qq.com,那么这里就会显示ke.qq.com相关的内容

-:“xxx” -baidu.com

搜索结果里面除去baidu.com 相关的内容

例如:腾讯课堂 -ke.qq.com,这里再搜索的时候,就会把这个网址屏蔽掉

谷歌语法的基础使用

在渗透测试的过程中,运用谷歌语法能快速地帮我们找到可能存在漏洞的页面

谷歌语法常用搜索参数:

site:

指定域名,如:site:edu.cn 搜索教育网站

inurl:

用于搜索包含的url关键词的网页,如:inurl:uploads 文件上传,搜索关于公司有关的网址中含有login的网页,

intitle:

搜索网页标题中的关键字,如:

1 | intitle:“index of /admin” robots.txt |

intext:

搜索网页正文中的关键字,如:intext:登陆/注册/用户名/密码

filetype:

按指定文件类型即文件后缀名搜索,如:filetpye:php/asp/jsp

cache:

已经删除的缓存网页,推荐组合使用

谷歌语法拓展

查找后台

1 | site:xx.com intext:管理|后台|登陆|用户名|密码|系统|帐号|admin|login|sys|managetem|password|username |

查找sql注入漏洞

1 | inurl:.php?id=23 公司 |

查找上传点:

1 | site:xx.com inurl:file| uploadfile |

查找敏感信息泄露

1 | intitle:“Index of /admin” |

查找未授权访问phpmyadmin

1 | inurl:.php? intext:CHARACTER_SETS,COLLATIONS, ?intitle:phpmyadmin |

三、网络空间搜索引擎的使用

简介:

FOFA 是白帽汇推出的一款网络空间搜索引擎,它通过进行网络空间测绘,能够帮助研究人员或者企业迅速进行网络资产匹配,例如进行漏洞影响范围分析、应用分布统计、应用流行度等。

FOFA 搜索引擎检索到的内容主要是服务器,数据库,某个网站管理后台,路由器,交换机,公共IP的打印机,网络摄像头,门禁系统,Web服务 ……

FOFA怎么用?

FOFA查询语法,类似谷歌语法,FOFA的语法也是简单易懂,主要分为检索字段以及运算符,所有的查询语句都是由这两种元素组成的。

常用语法:

1、domain= “qq.com” //搜索qq.com所有的子域名

2、host=“edu.cn” //从url中搜索edu.cn

3、ip= “11.1.1.1” //搜索ip

4、server=“apache” //搜索服务是apache的网站

5、os=“windows” //搜素操作系统是windows的网站

6、port=3306 或者 protocol==“mysql” //搜索mysql数据库的网站

7、app=“致远” //搜索致远oa办公系统搭建的网站,还可以搜设备,比如监控的

8、title=“登陆” //从标题中搜索登陆

9、header=“thinkphp” //从http的头里面搜thinkphp

发现内网存活主机的各种姿势(一) - FreeBuf网络安全行业门户

这网站就是yyds

DNSdumpster.com - dns recon and research, find and lookup dns records

一套流程走下来

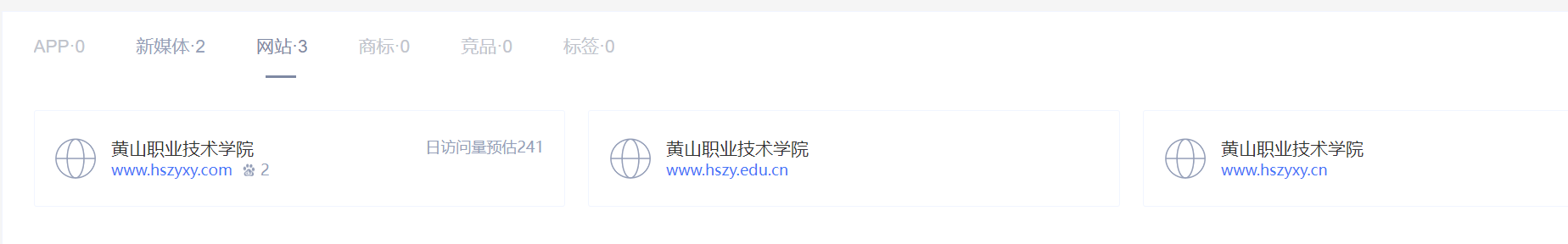

1.小蓝本

将域名,小程序,微信公众号,一网打尽

这里以黄山职业技术学院为例

2.爆破子域名

oneforall

那当然是爆破二级域名,三级域名,我们可以选择OneforALL,验证子域名,然后使用masscan验证端口

搞了这么多 还是回归到oneforall

1 | python oneforall.py --help |

拿一个来试试 [黄山职业技术学院 (hszy.edu.cn)](https://www.hszy.edu.cn/)

不知道为什么 我的ondforall 跑不起来

子域名挖掘机

直接用就好

3.whois

我们可以定位WHOIS

whois中包含了用户,邮箱,以及购买的网段!

1 | 站点注册人注册过的其他网站(对注册人、邮箱、电话的反查),对查到的站点的深入 |

shodan

1 | melissa.shiffer |

一些有趣的Shodan搜索 - FreeBuf网络安全行业门户

信息收集一如何对专属SRC进行信息收集 - FreeBuf网络安全行业门户

因为shodan可以针对icon进行搜索

https://gaya3-r.medium.com/some-useful-shodan-queries-5f31be3c486e

tips

body=”Whitelabel Error Page”

org:”China Education and Research Network Center”