Realtime Robust Malicious Traffic Detection论文阅读笔记

读!学!

带着几个问题来读

- 如何做特征提取的?

- 训练时用了啥

背景介绍

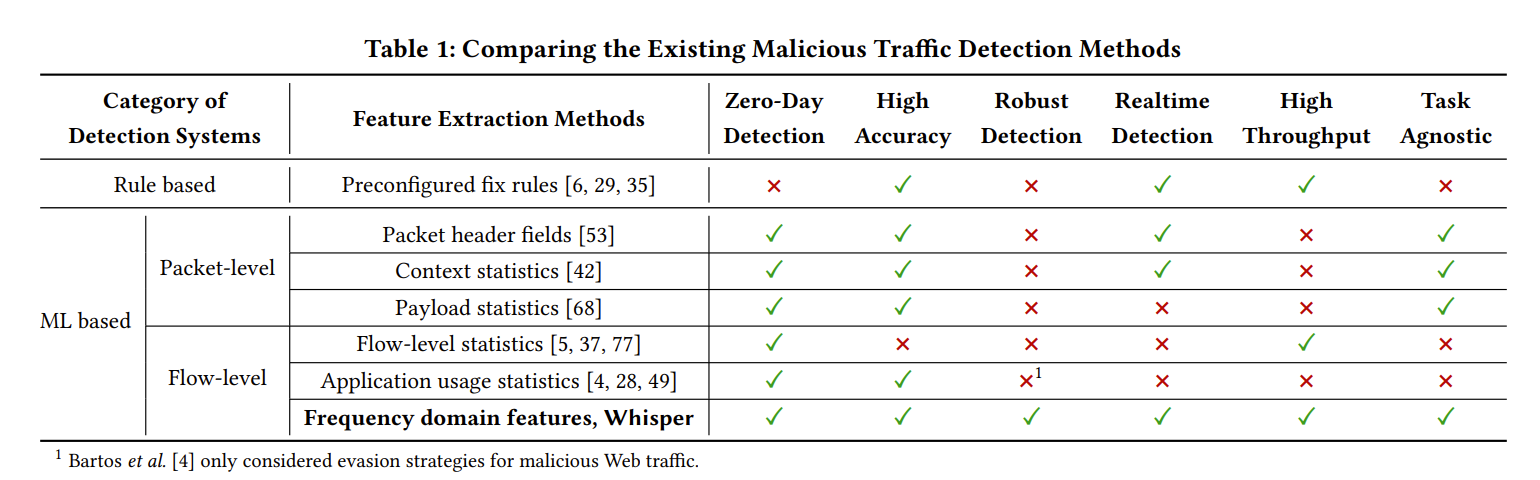

简单看一下这个模型实现了什么

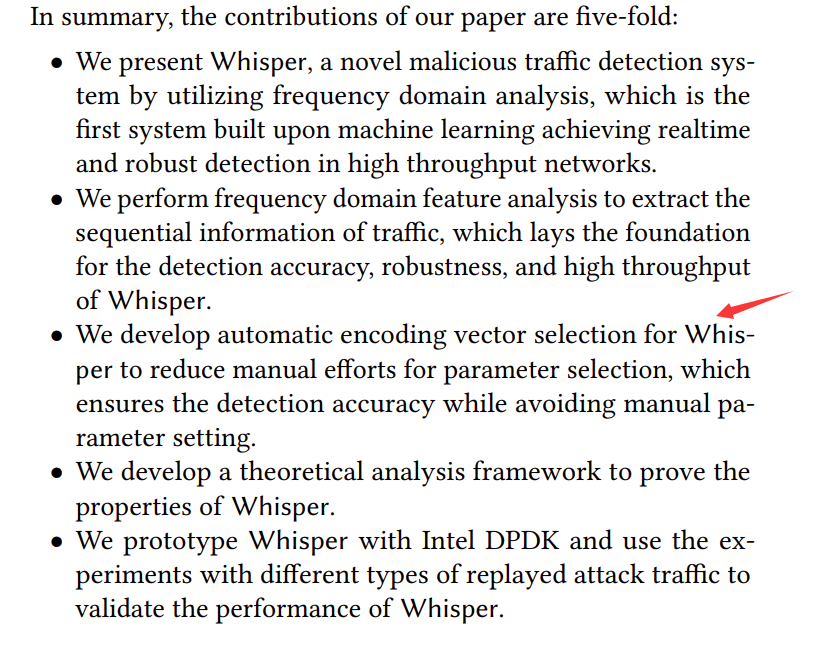

- 本文提出了一种新的基于频域分析的恶意流量检测系统 Whisper,它是第一个能够在高吞吐量网络中实现实时和鲁棒的检测的机器学习系统。

- 我们为 Whisper 开发了自动编码向量选择功能,以减少人工选择参数的工作量,从而确保检测的准确性,同时避免人工设置参数。

- 我们建立了一个理论分析框架来证明低语者的性质。

- 我们用 Intel DPDK 做了 Whisper 的原型,并用不同类型的重放攻击流量来验证 Whisper 的性能。

组成

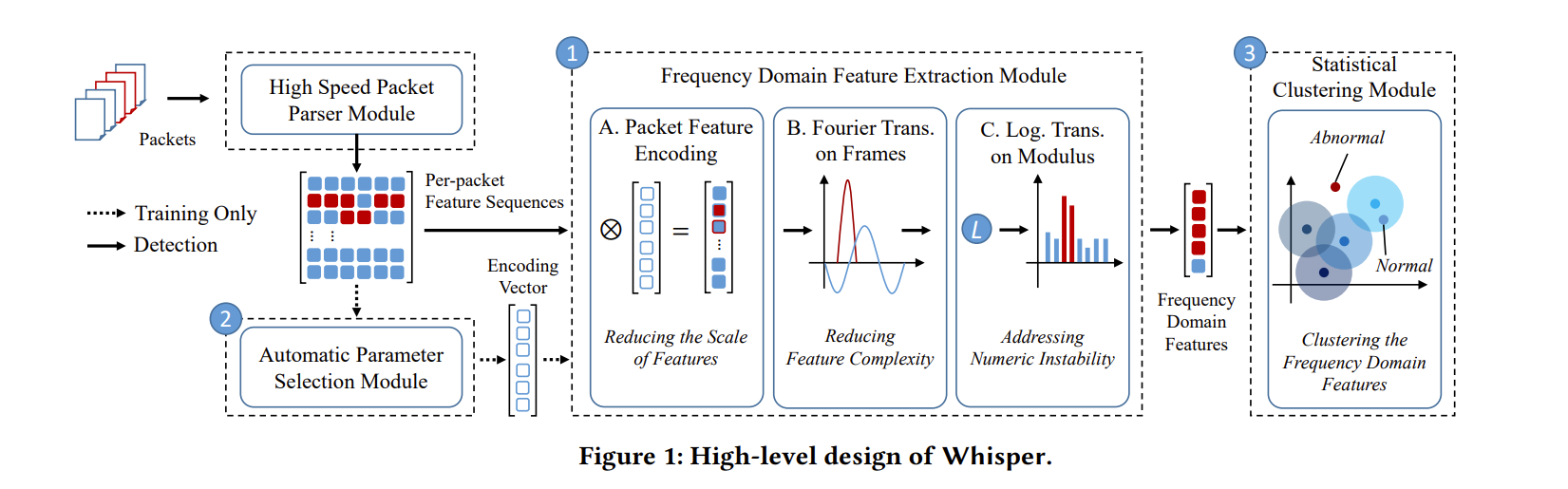

Frequency Feature Extraction Module

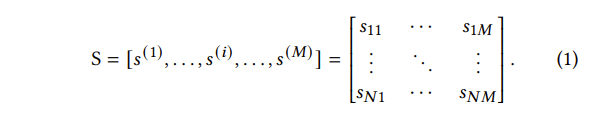

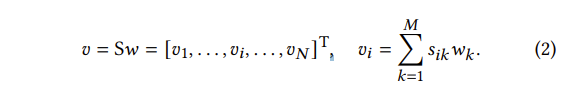

矩阵 S 表示了所有数据包中每个数据包的特征。Sik表示 第i个包的第k个特征。

Packet Feature Encoding (对数据包进行特征编码)

乘一个 w,做线性映射,

特征编码降低了特征的维度,从而大大降低了 Whisper 的处理开销

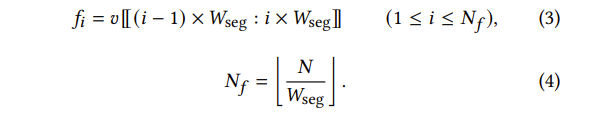

Vector Framing

Nf 表示帧的数量

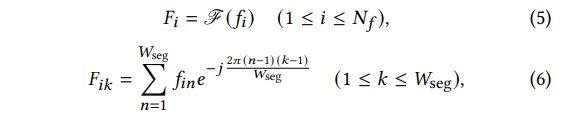

Discrete Fourier Transformation(离散傅立叶变换)

在接下来,对每个帧fi进行离散傅里叶变换(DFT) ,提取频域序列信息并减少flow-level methods带来的信息损失

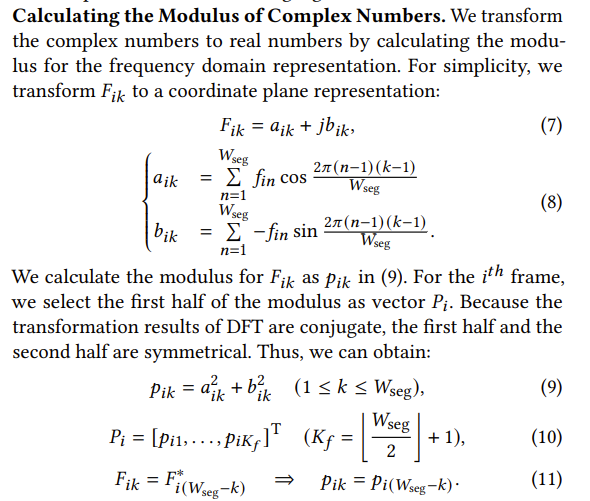

Calculating the Modulus of Complex Numbers(复数模的计算)

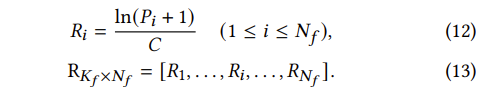

Logarithmic Transformation

使频域特征在数值上稳定,并在机器学习模型训练期间防止浮点溢出,我们对 Pi 进行对数变换

总结

主要提取了频域上的特性,但具体实现以后有空还要去看看代码